Kaspersky, endüstriyel sektörlerde APT saldırılarını tetikleyen en önemli faktörleri belirledi

Gelişmiş Kalıcı Tehdit (APT) operasyonlarının başarısına katkıda bulunan temel koşullar arasında insan faktörü, yetersiz güvenlik önlemleri, siber güvenlik çözümlerinin güncellenmesi ve yapılandırılmasıyla ilgili zorluklar ve diğer unsurlar yer alıyor. Bu nedenlerden bazıları önemsiz gibi görünse de, Kaspersky uzmanlarının olay müdahale faaliyetleri sırasında sıklıkla karşılaştıkları nedenler arasında yer alıyor. Kaspersky ICS CERT uzmanları, şirketlerin ilgili tehditleri azaltmasına yardımcı olmak ve en iyi uygulamaların izlenmesini sağlamak için yaygın karşılaştıkları sorunların listesini derledi.

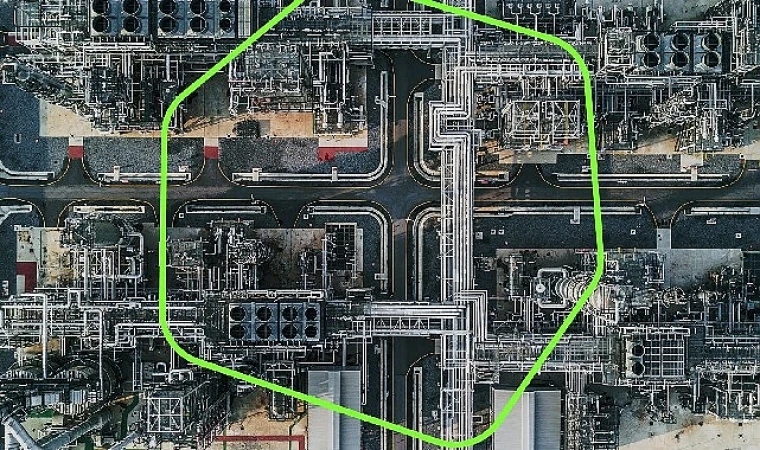

Operasyonel Teknoloji (OT) ağ izolasyonunun olmaması

Olay incelemeleri sırasında Kaspersky uzmanları, Operasyonel Teknoloji (OT) ağını ayrı ve güvenli tutma konusunda sorunlar yaşandığına tanık oldu. Örneğin hem normal BT ağına hem de OT ağına bağlı mühendislik iş istasyonları gibi makineler var.

Kaspersky Endüstriyel Kontrol Sistemleri Siber Acil Durum Müdahale Ekibi Başkanı Evgeny Goncharov, ”OT ağının izolasyonunun yalnızca ağ ekipmanının yapılandırmasına bağlı olduğu durumlarda, deneyimli saldırganlar bu ekipmanı her zaman kendi avantajlarına göre yeniden yapılandırabiliyor. Örneğin kötü amaçlı yazılım trafiğini kontrol etmek için proxy sunucularına dönüştürülebilir veya izole edildiğine inanılan ağlara kötü amaçlı yazılım depolamak ve dağıtmak için kullanabilir. Bu tür kötü niyetli faaliyetlere birçok kez tanık olduk” dedi.

İnsan faktörü siber suç faaliyetlerinin itici gücü olmaya devam ediyor

Çalışanlara veya sözleşmelilere OT ağlarına erişim izni verirken, bilgi güvenliği önlemleri genellikle göz ardı ediliyor. Başlangıçta geçici olarak kurulan TeamViewer veya Anydesk gibi uzaktan yönetim araçları fark edilmeden aktif kalabiliyor. Ancak bu kanalların saldırganlar tarafından kolayca istismar edilebileceğini unutmamak önemli. Kaspersky, 2023 yılında bir sözleşmeli çalışanın birkaç yıl önce kendisine yasal olarak verilen ICS ağı uzaktan erişiminden yararlanarak sabotaj girişiminde bulunduğu bir olayı araştırdı.

Bu hikaye insan faktörünü göz önünde bulundurmanın önemini ortaya koyuyor. Zira potansiyel olarak mutsuz çalışanlar işe dair sorunlar, gelirden memnuniyetsizlik veya siyasi motivasyonlar nedeniyle siber suç eylemlerinde bulunabiliyor. Böyle bir durumda olası bir çözüm sıfır güven yaklaşımı olabilir. Bu sistem içindeki kullanıcıya, cihaza ve uygulamaya güvenilmediğini varsayan bir kavramdır. Diğer sıfır güven çözümlerinden farklı olarak Kaspersky, sıfır güven yaklaşımını KasperskyOS tabanlı çözümleriyle işletim sistemi seviyesine kadar genişletiyor.

OT varlıklarının yetersiz korunması

Olay analizi sırasında Kaspersky uzmanları, kötü amaçlı yazılımların yayılmasına katkıda bulunan eski güvenlik çözümü veritabanları, eksik lisans anahtarları, kullanıcı tarafından başlatılan anahtar kaldırma işlemleri, devre dışı bırakılmış güvenlik bileşenleri ve tarama ve korumaya dair istisnalar tespit etti. Örneğin veritabanlarınız güncel değilse ve bir güvenlik çözümü otomatik olarak güncellenemiyorsa, sofistike tehdit aktörlerinin tespit edilmekten kaçınmaya çalıştığı APT saldırılarında olduğu gibi gelişmiş tehditlerin hızlı ve kolay bir şekilde yayılmasına izin verebilir.

Güvenlik çözümlerinin güvensiz konfigürasyonları

Bir güvenlik çözümünün uygun şekilde yapılandırılması, APT grupları/aktörleri tarafından sıklıkla kullanılan bir taktik olan güvenlik çözümlerinin devre dışı bırakılmasını ve hatta kötüye kullanılmasını önlemek adına çok önemli. Aksi halde saldırganlar sistemin diğer bölümlerine girmek için güvenlik çözümünde depolanan ağ bilgilerini çalabilir veya profesyonel bilgi güvenliği dilini kullanarak yanal hareket gerçekleştirebilir.

Kaspersky ICS CERT, 2022’de APT taktiklerinde uygun yapılandırmaları daha da hayati hale getiren yeni bir eğilim fark etti. Örneğin saldırganlar yanal hareket etmenin yollarını ararken artık etki alanı denetleyicisi gibi kritik BT sistemlerini ele geçirmekle yetinmiyor. Bir sonraki hedefe, yani güvenlik çözümlerinin yönetim sunucularına yöneliyorlar. Hedefler kötü amaçlı yazılımı kontrol edilmeyecek programlar listesine koymaktan, virüslü ağdan tamamen ayrı olması gereken sistemlere bulaşmak için güvenlik sistemindeki araçları kullanmaya kadar değişebiliyor.

OT ağlarında siber güvenlik korumasının olmaması

İnanması zor olabilir ancak bazı OT ağlarında siber güvenlik çözümleri birçok uç noktaya hiç yüklenmiyor. OT ağı diğer ağlardan tamamen ayrılmış ve internete bağlı olmasa bile, saldırganların hala bu ağa erişim sağlama yolları olduğunu unutmamak gerekiyor. Örneğin USB’ler gibi çıkarılabilir sürücüler aracılığıyla dağıtılan kötü amaçlı yazılımların özel sürümlerini oluşturarak bu sistemlere sızma girişiminde bulunmak mümkün.

İş istasyonları ve sunucuların güvenlik güncellemelerine dair zorlukları

Endüstriyel kontrol sistemleri, iş istasyonları ve sunuculara güvenlik güncellemeleri yüklemek gibi basit görevlerin bile dikkatli bir şekilde test edilmesini gerektiren benzersiz bir çalışma şekline sahiptir. Bu test genellikle planlı bakım sırasında gerçekleşir ve güncellemelerin seyrek olmasına neden olur. Bu da tehdit aktörlerine bilinen zayıflıklardan faydalanmak ve saldırılarını gerçekleştirmek için bolca zaman verir.

Goncharov, şunları ekliyor: ”Bazı durumlarda, sunucu işletim sisteminin güncellenmesi özel bir yazılımın (SCADA sunucusu gibi) güncellenmesini gerektirebilir. Bu da ekipmanın terfisini gerektirir ve bunların hepsi çok pahalı olabilir. Sonuç olarak endüstriyel kontrol sistemi ağlarında eski sistemler yer alıyor. Şaşırtıcı bir şekilde, endüstriyel işletmelerde güncellenmesi nispeten kolay olabilen internete dönük sistemler bile uzun süre savunmasız kalabiliyor. Bu durum gerçek dünyadaki saldırı senaryolarının da gösterdiği üzere, operasyonel teknolojiyi (OT) saldırılara ve ciddi risklere maruz bırakıyor.”

Kaspersky ICS CERT blogunda güvenlik çözümlerinin yapılandırması ve ayarları, OT ağ izolasyonu, sistemlerin korunması, eski işletim sistemi, uygulama yazılımı ve cihaz ürün yazılımı çalıştırmayla ilgili konular gibi daha fazla tavsiye bulabilirsiniz.

Kaspersky uzmanları, kuruluşunuzu tehditlerden korumanız için şunları öneriyor:

- Kuruluşunuzun operasyonel teknolojisi (OT) veya kritik altyapısı varsa, kurumsal ağdan ayrıldığından veya en azından yetkisiz bağlantı olmadığından emin olun.

- Olası güvenlik açıklarını belirlemek ve ortadan kaldırmak için OT sistemlerinde düzenli güvenlik denetimleri gerçekleştirin.

- Sürekli zafiyet değerlendirmesi ve zafiyet yönetimi süreci oluşturun.

- Teknolojik süreçleri ve ana kurumsal varlıkları potansiyel olarak tehdit eden saldırılara karşı daha iyi koruma için ICS ağ trafiği izleme, analiz ve tespit çözümlerini kullanın.

- Kurumsal uç noktaların yanı sıra endüstriyel uç noktaları da koruduğunuzdan emin olun. Kaspersky Industrial CyberSecurity çözümü, uç noktalar için özel koruma ve endüstriyel ağdaki şüpheli ve potansiyel olarak kötü amaçlı etkinlikleri ortaya çıkarmak için ağ izleme özellikleri içerir.

- OT çözümlerindeki güvenlik açıklarıyla ilişkili riskleri daha gerçekçi bir şekilde anlamak ve bunları azaltma konusunda bilinçli kararlar almak için, teknik yeteneklerinize ve ihtiyaçlarınıza bağlı olarak okunabilir raporlar veya makine tarafından okunabilir veri akışı elde etmek amacıyla Kaspersky ICS Vulnerability Intelligence hizmetine erişmenizi öneririz.

- BT güvenlik ekipleri ve OT mühendisleri için özel ICS güvenlik eğitimi, yeni ve gelişmiş kötü amaçlı tekniklere karşı müdahaleyi iyileştirmek için çok önemlidir.

Kaynak: (BYZHA) Beyaz Haber Ajansı

Videolar için YouTube kanalımıza abone olmayı unutmayın!

BUNLARA DA BAKABİLİRSİNİZ

- 0SEVDİM

- 0ALKIŞ

- 0KOMİK

- 0İNANILMAZ

- 0ÜZGÜN

- 0KIZGIN

Yorum Yazın

E-posta hesabınız sitede yayımlanmayacaktır. Gerekli alanlar * ile işaretlenmişdir.